Günümüz teknolojilerinde malum en büyük gereklilik güvenlik. Hayatımızın her noktasında çeşitli erişim hizmetlerini kullanırken kullanıcı adımızı ve parolamızı kullanırız. Fakat güvenlik ön planda ise mutllak araya bir doğrulama aracı (sms,telefon araması veya telefon uygulaması) kullanmamız gerekir.

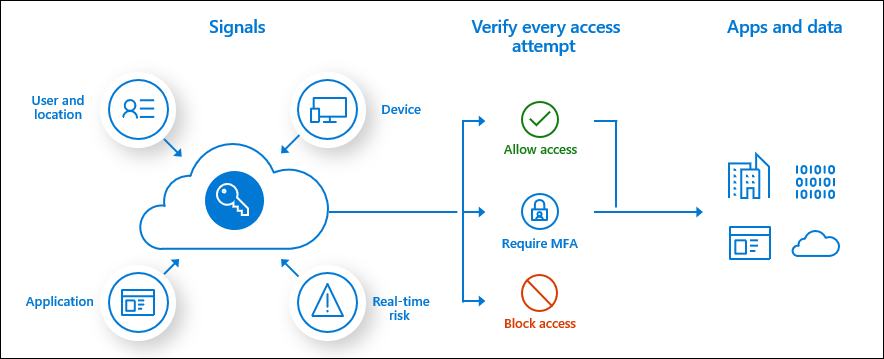

Bu yazımda Fortigate firewall SSL VPN özelliğini Azure AD MFA ile birlikte kullanarak kullanıcılarımızın iki faktörlü kimlik doğrulama yaparak şirket networküne erişimlerinin nasıl yapıldığını anlatacağım.

Öncelikle bir adet sunucu üzerinde Network Policy rolünü ekleyerek işlemlerimize başlıyoruz ve Active Directory yapımıza register ediyoruz.

Resim-1

Daha sonra Fortigate cihazımızın IP bilgilerini veya DNS ismini Radius sunucumuza tanımlıyoruz.

Resim-2

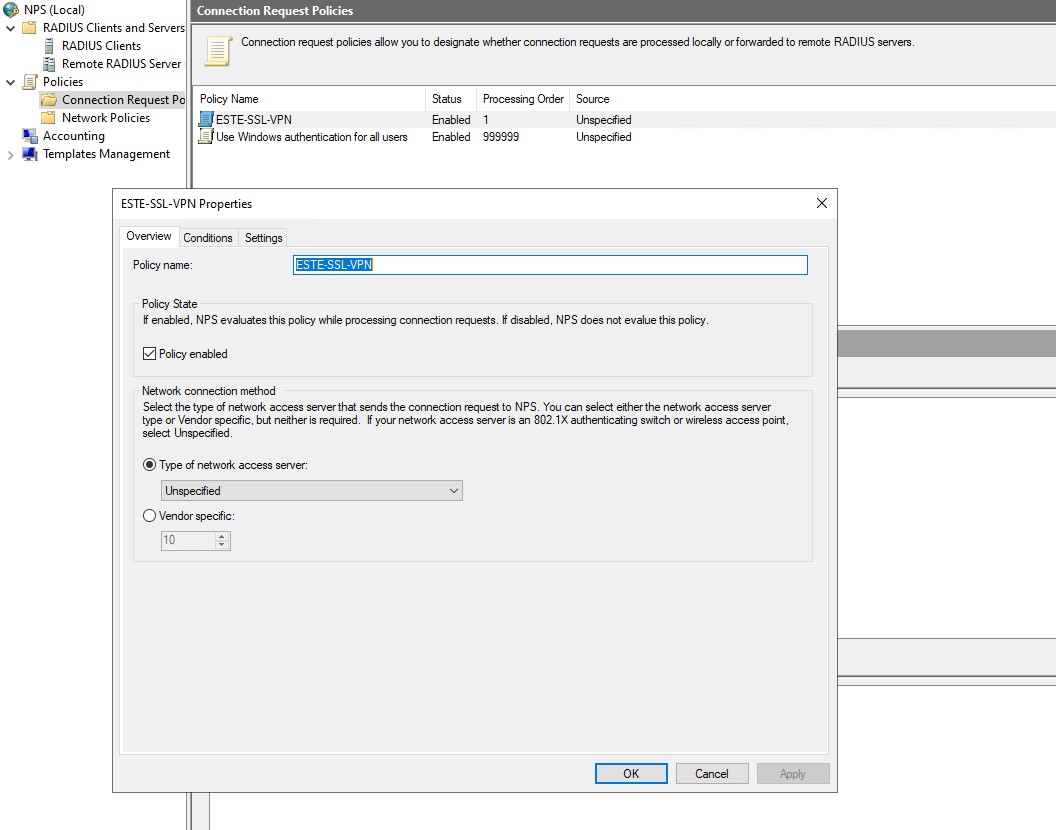

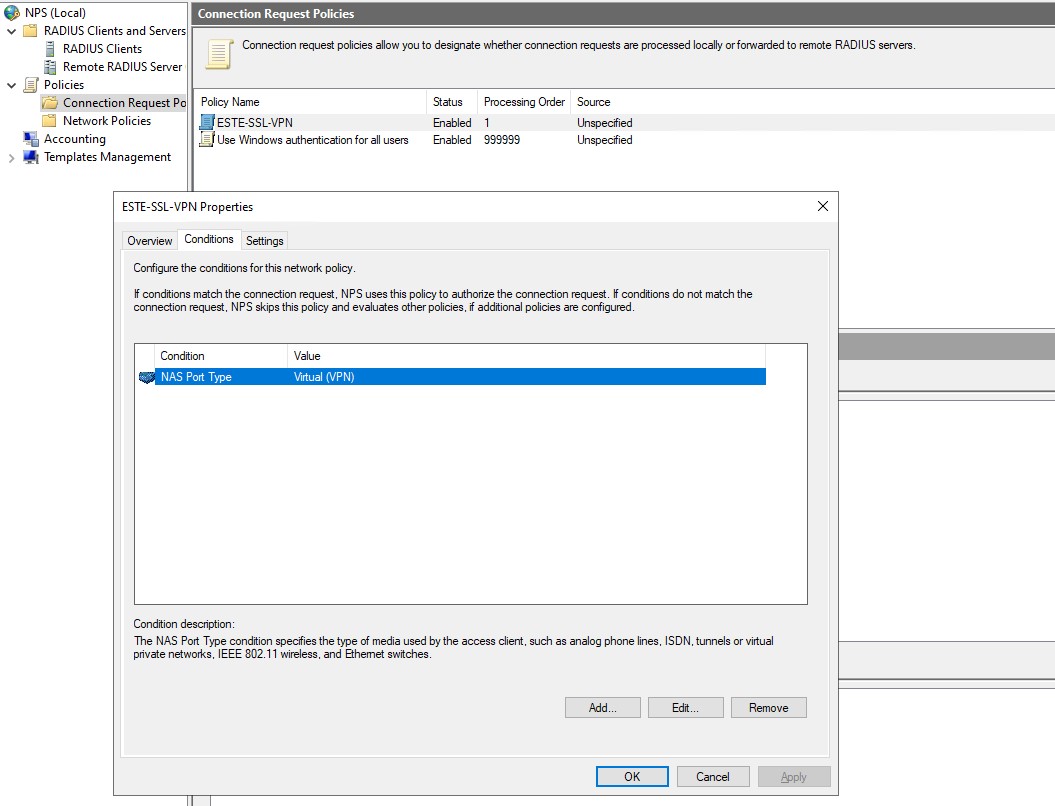

Daha sonra Connection Request Policy oluşturuyoruz.

Resim-3

Conditions kısmını NAS Port Type Virtual VPN olarak seçiyoruz.

Resim-4

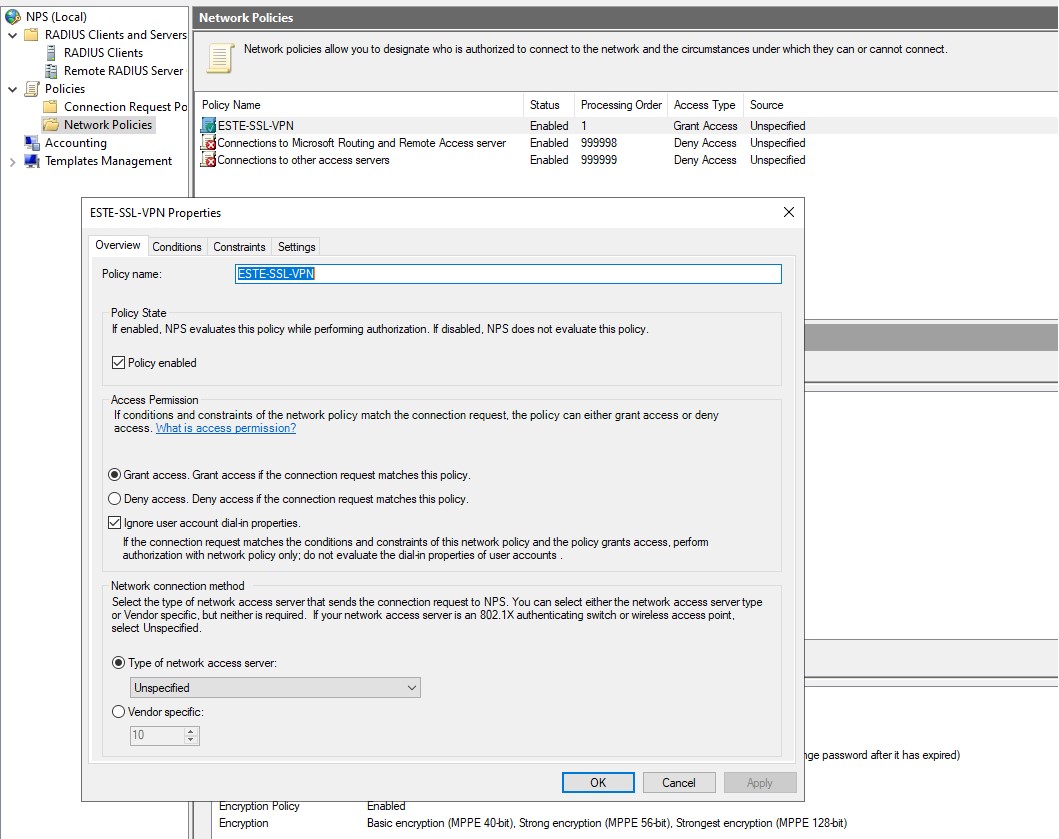

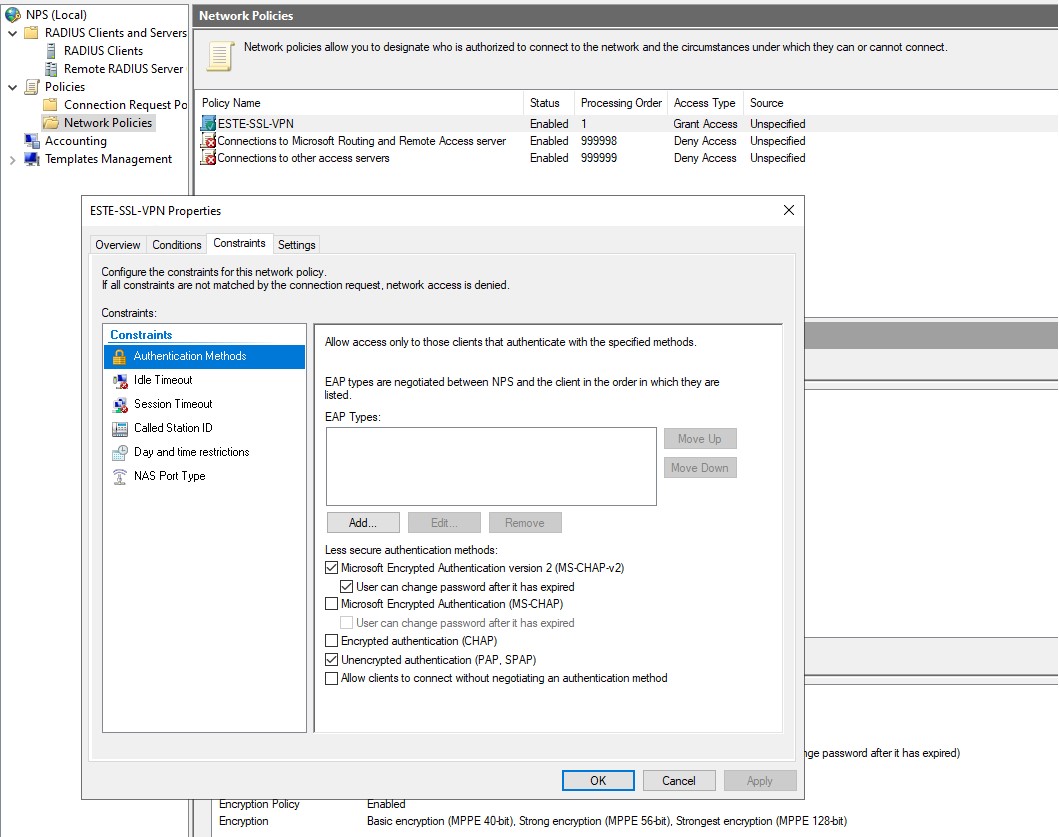

Daha sonra network Policies kısmında yeni bir policy oluşturuyoruz.

Resim-5

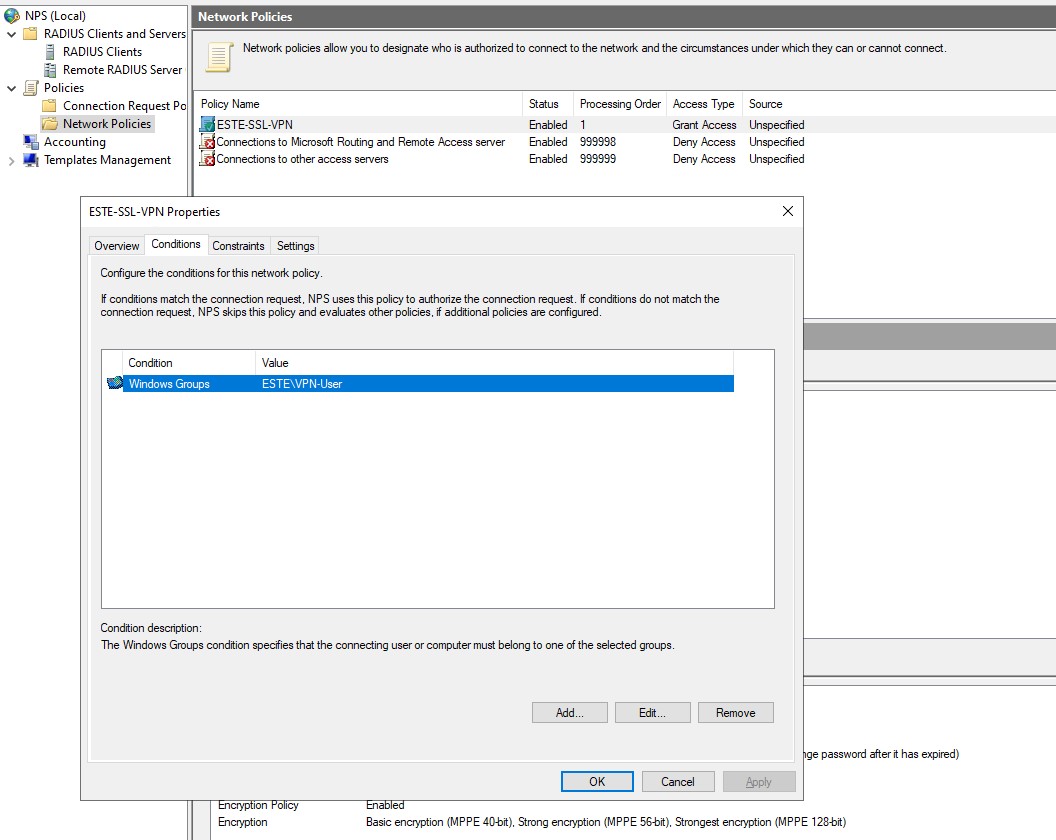

VPN Yapacak kullanıcılarımız için ben bir grup oluşturdum ve o grubu seçiyorum.

Resim-6

Authentication kısmında aşağıdaki alanları seçiyorum ve policy oluşturma işlmelerimi bitiriyorum.

Resim-7

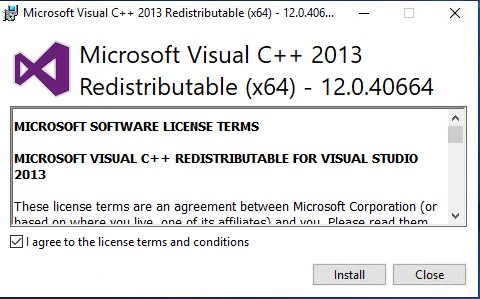

NPS sunucu üzerine Redistributable 2013 ve 2015 versiyonlarının kurulumlarını yapıyorum. İlgili son versiyonları Microsoft sayfasından indirebilirisiniz.

Resim-8

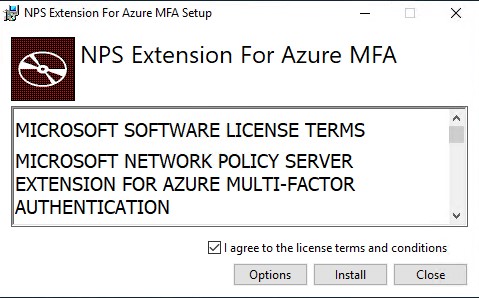

Daha sonra NPS Extension For Azure MFA uygulamasını kuruyoruz. İlgili kurulum dosyasını Microsoft sitesinden indirebilirisiniz.

Resim-9

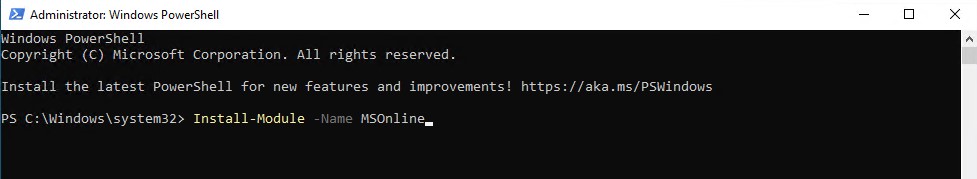

NPS sunucumuz üzerinde Powershell Modülümüzü açarak aşağıdaki komutumuzu giriyoruz.

Install-Module -Name MSOnline

Resim-10

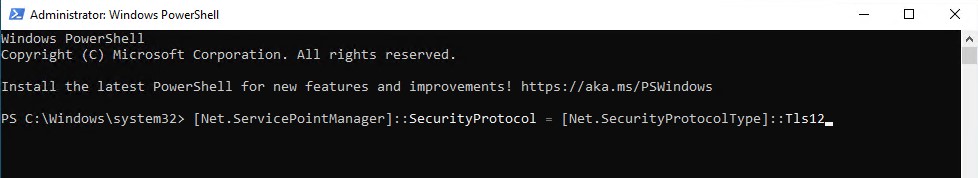

PowerShell ‘in paketleri düzgün şekilde bağlanabilmesi ve indirebilmesi için TLS 1,2 ‘ i etkinleştiriyoruz.

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12

Resim-11

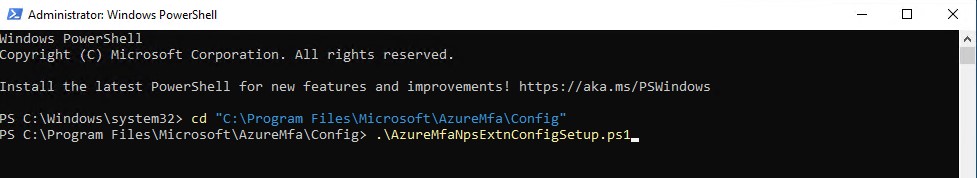

Resimde görülen dizine geldikten sonra ilgili PS komutumuzu çalıştırıyoruz. Azure AD login bilgilerimizi giriyoruz.

Komut sonunda bizden kullanmakta olduğumuz Tenant ID mizi girmemizi istiyorur. Tenant ID bilgilerimizi giriyoruz.

Resim-12

NPS tarafındaki ayarlarımızı yaptıktan sonra Fortigate tarfındaki ayarlarımız ile işlmelerimize devam ediyoruz. Radius sunucumuzu Forgitate Firewall umuza tanımlıyoruz.

Resim-13

Daha sonra User Groups sekmesinden Remote Groups olarak oluşturduğumuz Radius sunucumuzu ekliyoruz.

Resim-14

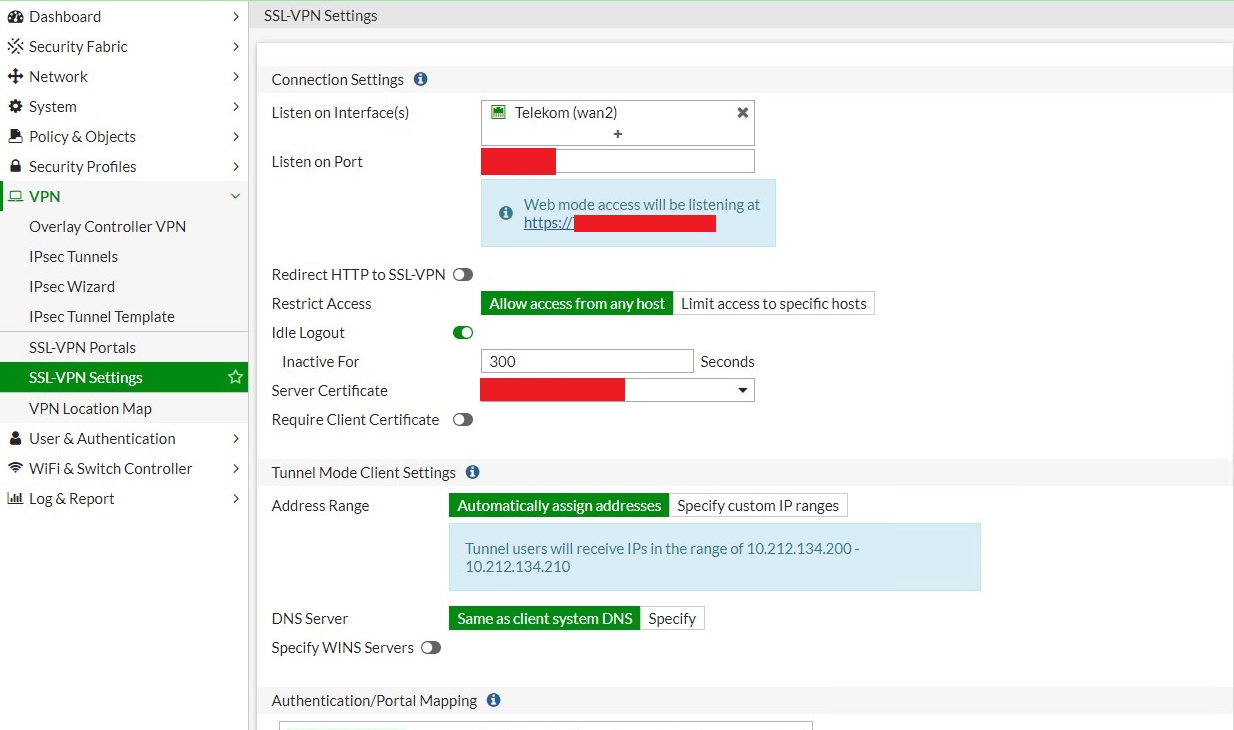

SSL VPN ayarlarımızı yapıyoruz.

Resim-15

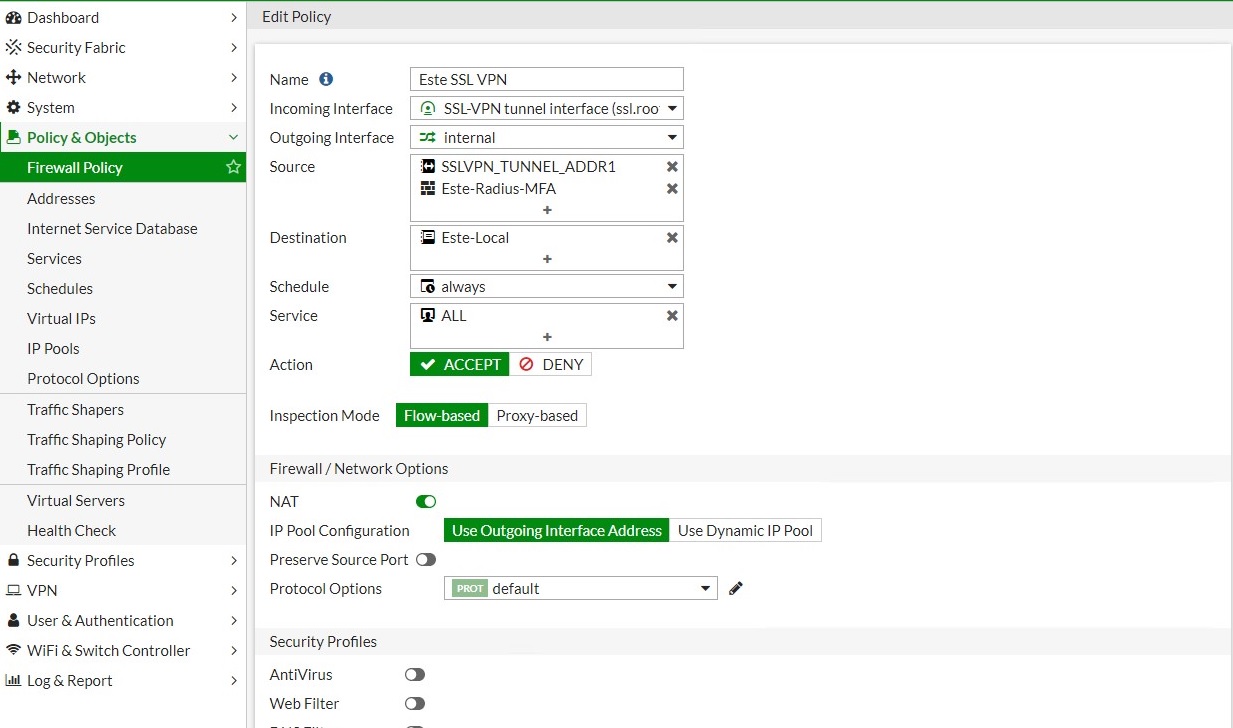

VPN kullanıcılarımız için hangi kaynaklara erişim sağalayacaklar ise ona uygun bir policy yazıyoruz.

Resim-16

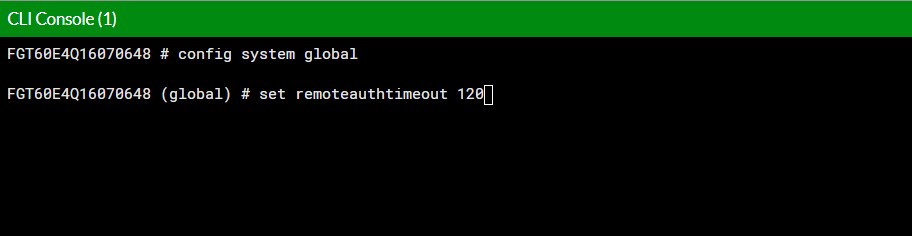

Fortigate üzerinde CLI consolumuzu açarak ilgili komutlarımızı giriyoruz.

config system global

set remoteauthtimeout 120

end

Resim-17

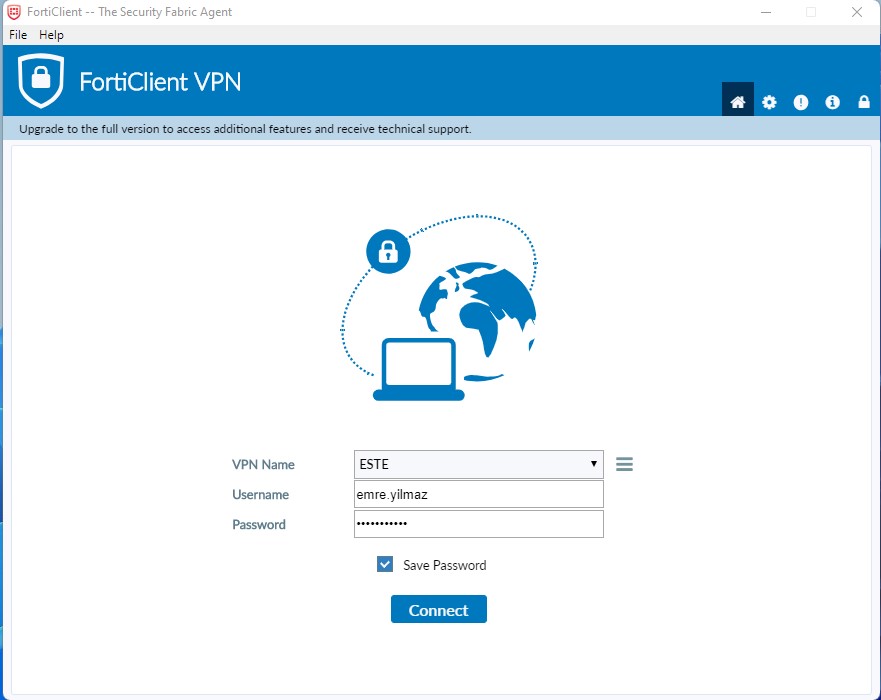

İşlemlerimiz bittikten sonra client makinamızdan VPN bağlatımızı gerçekleştiriyoruz.

Resim-18

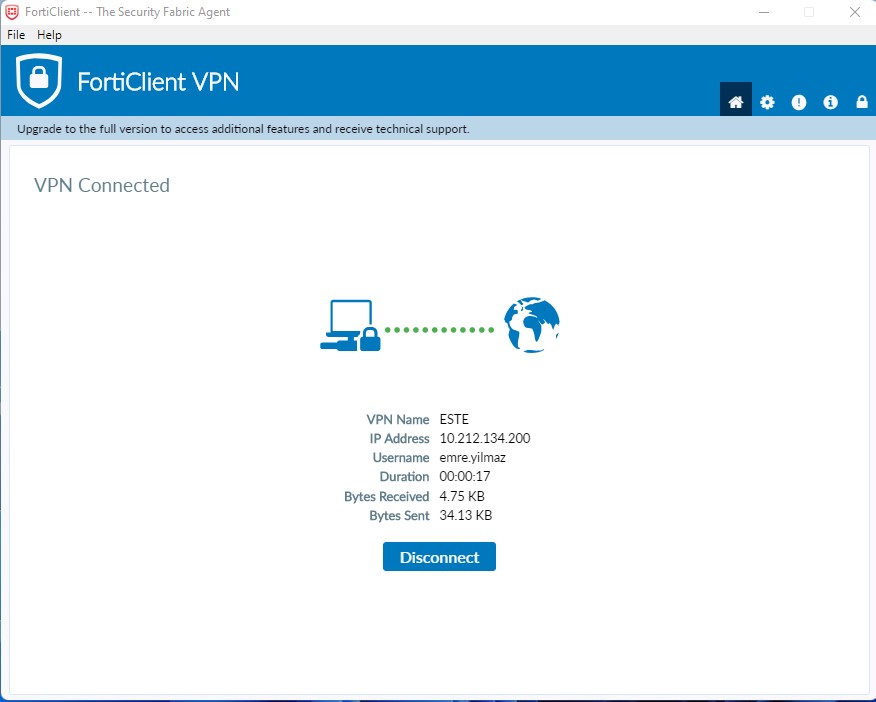

Telefon uygulamamıza onay bilgisi geliyor ve onaylıyoruz.

Resim-19

İki faktörlü doğrulama gerçekleştirerek VPN bağlatımızı başarılı bir şekilde gerçekleştiriyoruz.

Resim-20

İlgili Authentication kısmını değiştirerek sms,telefon araması gibi seçenekler ilede VPN bağlatılarınızı gerçekleştirebilirsiniz.

Detyalı bilgi için Microsoft kaynağına göz atabilirsiniz.Umarım faydalı bir makale olmuştur. Farklı bir yazıda görüşmek üzre.

https://docs.microsoft.com/tr-tr/azure/active-directory/authentication/howto-mfa-nps-extension#install-the-nps-extension

Bir Cevap Yaz

Muhteşem bir anlatım sade ve akıcı çok faydalı teknik doküman olmuş Üstadım, elinize sağlık.