Birçok IT Yöneticisi ilk sunucu ve kurulum aşamasında kolay ve hızlı ilerlemek için oluşturulan hazır template veya imaj üzerinden tüm sunucuların veya kullanıcı bilgisayarlarının local admin şifrelerini aynı olarak kullanır. Bir GPO yardımı ile ya Local Admin Hesaplarını disable duruma getirir veya farklı bir isimde Local Admin hesabı oluşturarak Local Administrators grubuna üye yapar. Yapılan sızma testlerinde hesapların password never expire durumları dikkate alınır ve böyle bir durum pekte doğru bulunmaz. Belli aralıklarla da olsa bu tür passwordlerin değiştirilmesi gerekmektedir. Bu konuda Microsoft un ücretsiz kullanıma sunduğu LAPS (Local Admin Password Solutions ) ‘ ı kullanabilirsiniz.

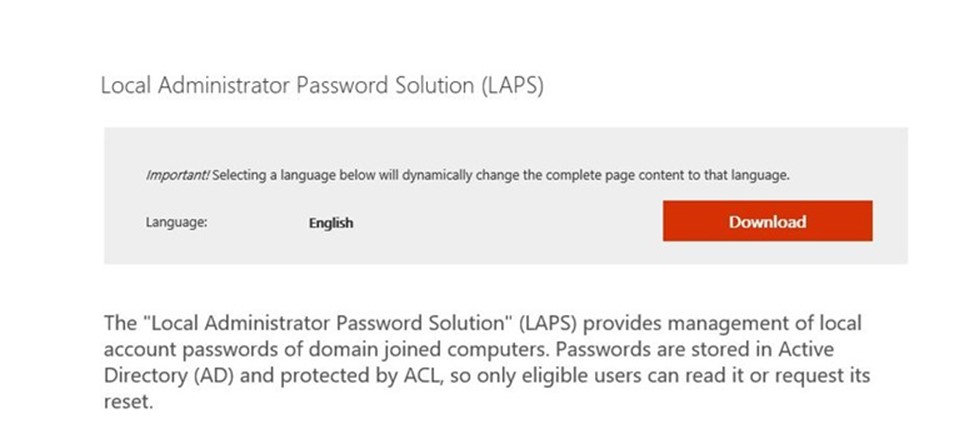

Öncelikle dosyayı Microsoft sayfasından indiriyoruz.

Local admin Passwordlerini yöneteceğimiz tüm makinelere kurulumumuzu gerçekleştiriyoruz. Kurulumumuzu bir GPO yardımı ile gerçekleştirebiliriz.

msiexec /i \\Server\Share\laps.x64.msi /quiet

Veya

msiexec /i c:\laps.x64.msi /quiet

Download Linkine tıklıyoruz.

Resim-1

İşletim sistemimizin 32 veya 64 sürümüne uygun olan paketi seçip indiriyoruz.

Resim-2

İndirdiğimiz dosyanın kurulumuna başlıyoruz ve next ile ilerliyoruz.

Resim-3

Lisans sözleşmesini kabul edip ilerliyoruz.

Resim-4

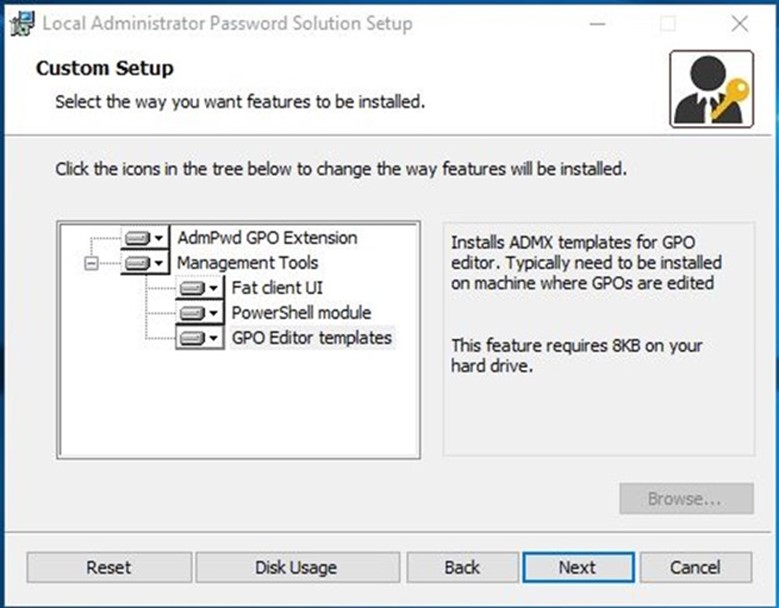

Tüm seçenekleri seçerek ilerliyoruz.

Resim-5

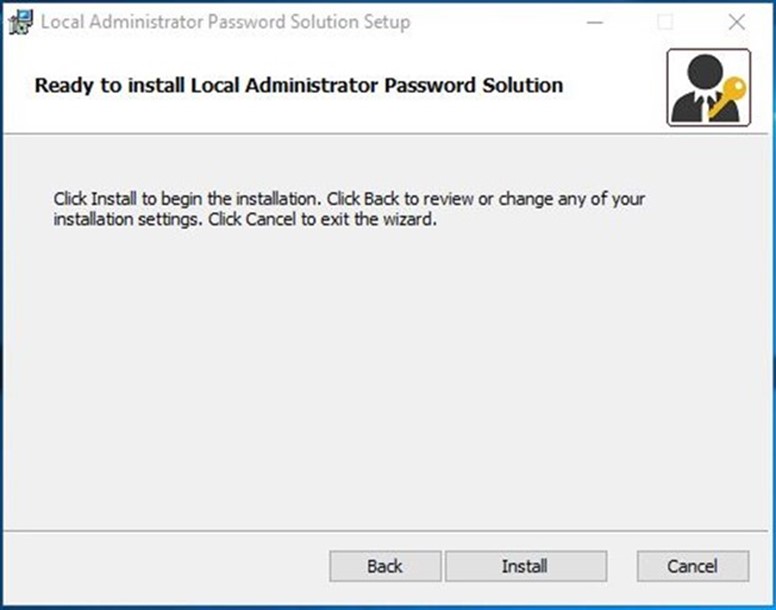

Install seçeneği ile programımızın kurulumunu gerçekleştiriyoruz.

Resim-6

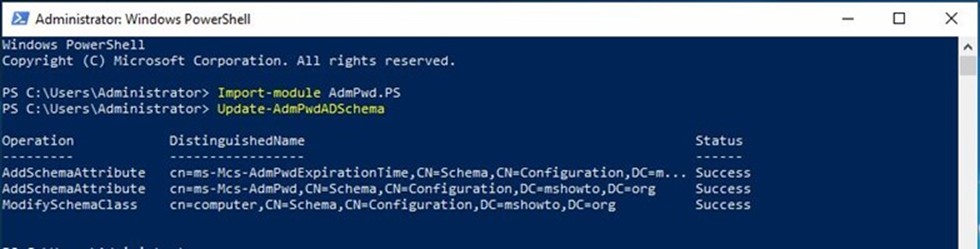

Kurulumumuz bittikten sonra AD tarafından Shemamıza iki özellik eklemek için aşağıdaki komutları sırası ile giriyoruz.

Import-module AdmPwd.PS

Update-AdmPwdADSchema

Resim-7

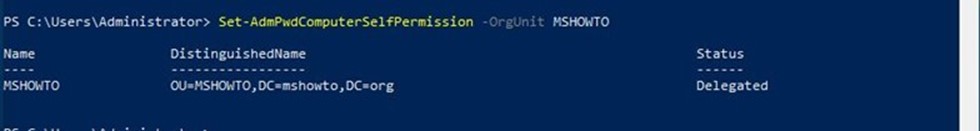

Hangi OU içinde bulunan istemcilerin şifre işlemleri için aşağıdaki komut ile yetki veriyoruz.

Set-AdmPwdComputerSelfPermission -OrgUnit MSHOWTO

Resim-8

Oluşturduğumuz bir grup veya kullanıcıya şifreleri görebilmesi için aşağıdaki komut ile izin veriyoruz. Ben PasswordShow adından bir grup oluşturdum ve bu gruba izin veriyorum.

Set-AdmPwdReadPasswordPermission -Orgunit MSHOWTO -AllowedPrincipal PasswordShow

Resim-9

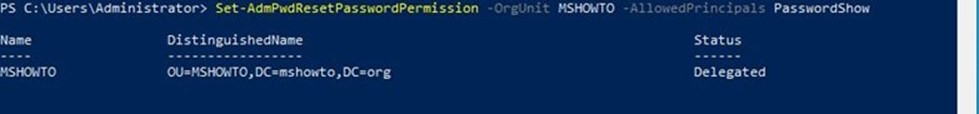

Eğer ilgili kullanıcı veya gruba password resetleme yetkisi vermek istersek aşağıdaki komut setini kullanıyoruz.

Set-AdmPwdResetPasswordPermission –OrgUnit MSHOWTO -AllowedPrincipals PasswordShow

Resim-10

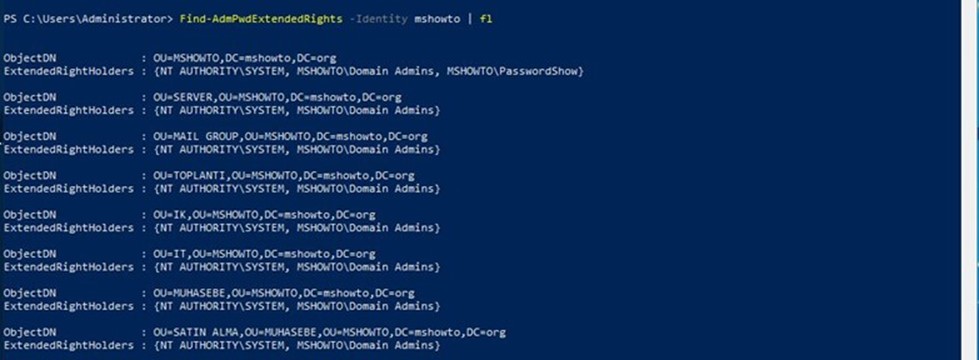

Aşağıdaki komut ile bu OU üzerinde kimlerin yetki olduğunu görebilmekteyiz.

Find-AdmPwdExtendedRights -Identity MSHOWTO | fl

Resim-11

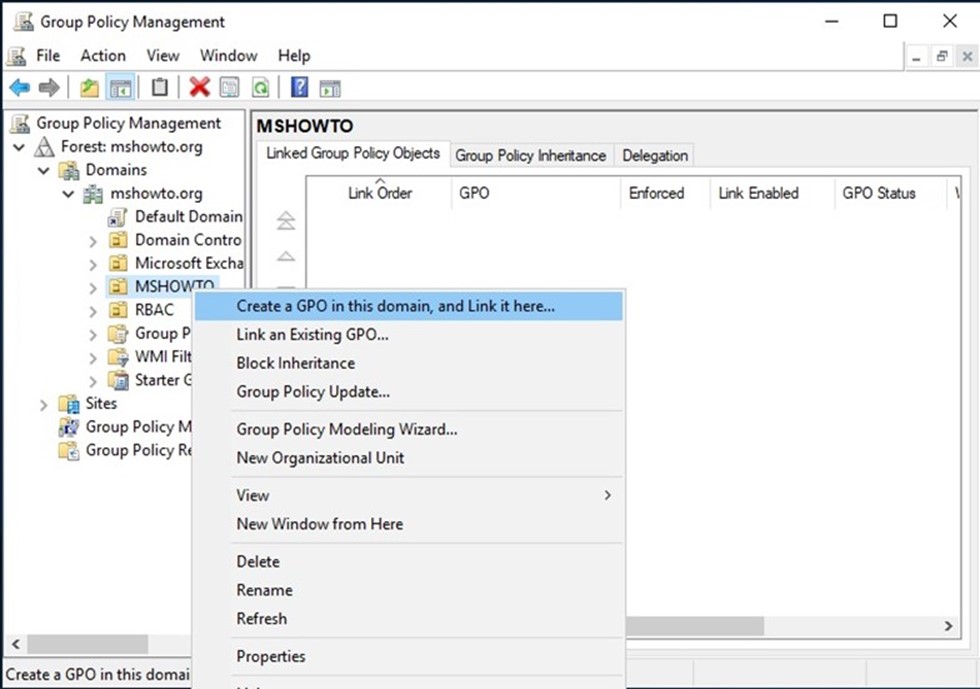

Active Directory Group Policy Management ‘ ı açıyoruz. MSHOWTO OU ‘ su üzerinde yeni bir policy oluşturuyoruz.

Resim-12

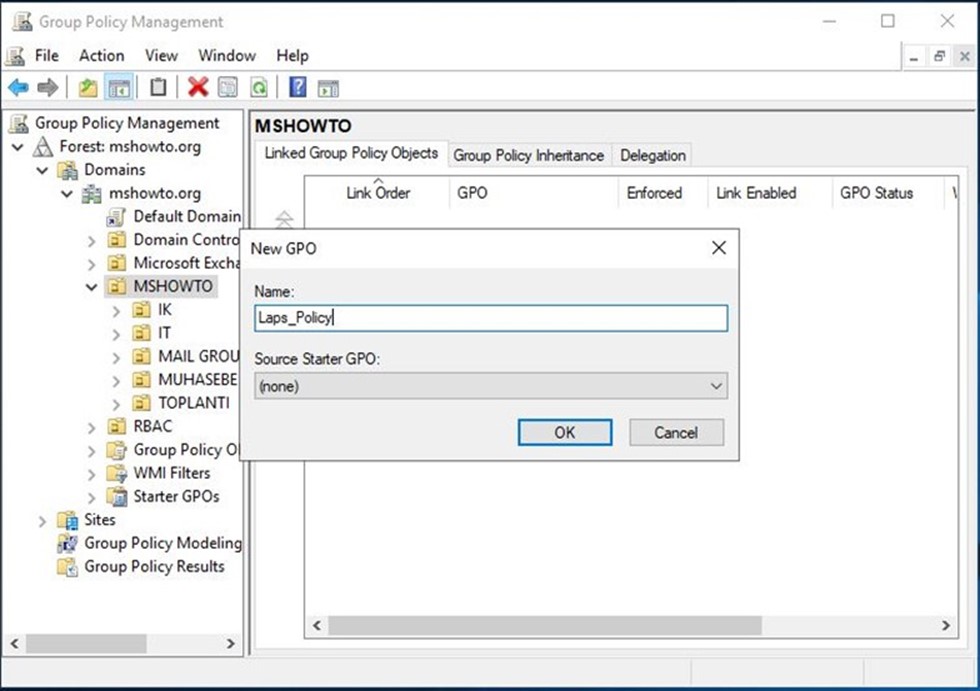

Oluşturduğumuz gpo’ya bir isim verip editliyoruz. Oluşturduğumuz GPO server ve clientlerın bulunduğu OU ‘ nun üstüne linklememiz gerekiyor.

Resim-13

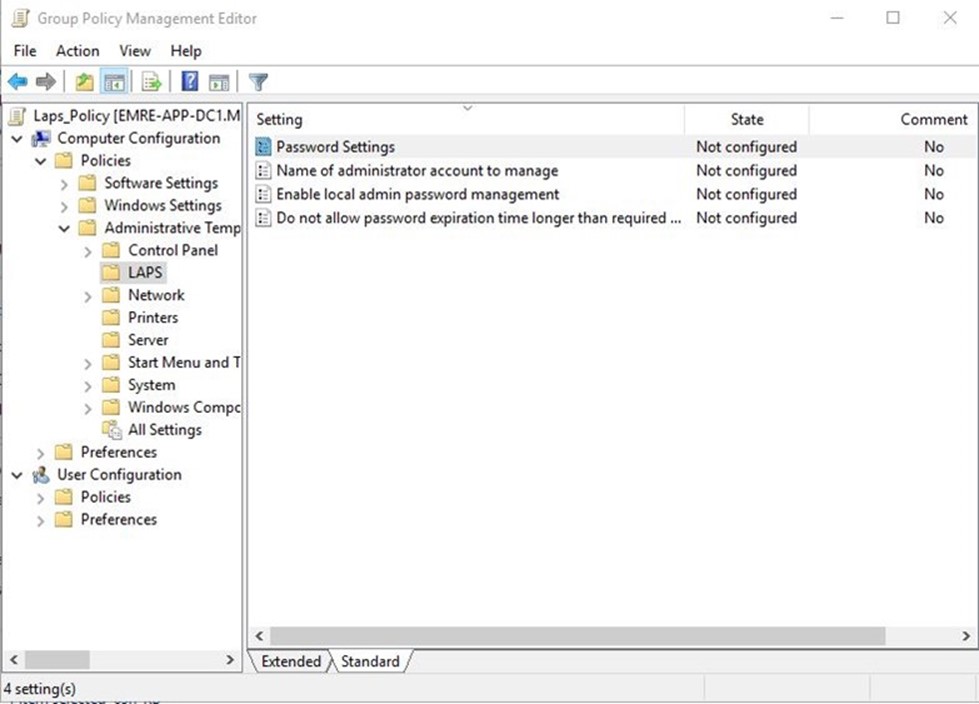

Computer Configuration > Policies > Administrative Templates > LAPS üzerine geliyoruz.

Resim-14

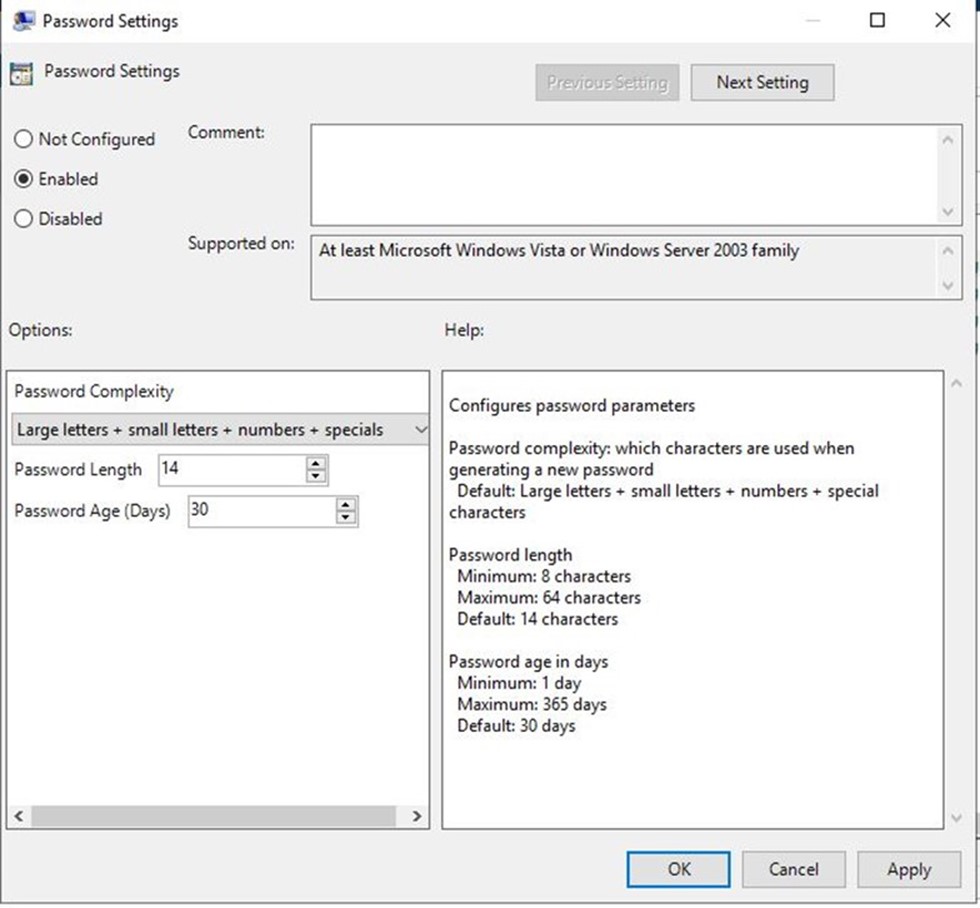

Password Setting sekmesini enable yapıyoruz. Burada uygulanacak password politikamızı belirliyoruz. Default olarak 14 karakter, kompleks ve 30 günde bir değiştirme seçeneği geliyor . Ben default ayarlarda bıraktım .

Resim-15

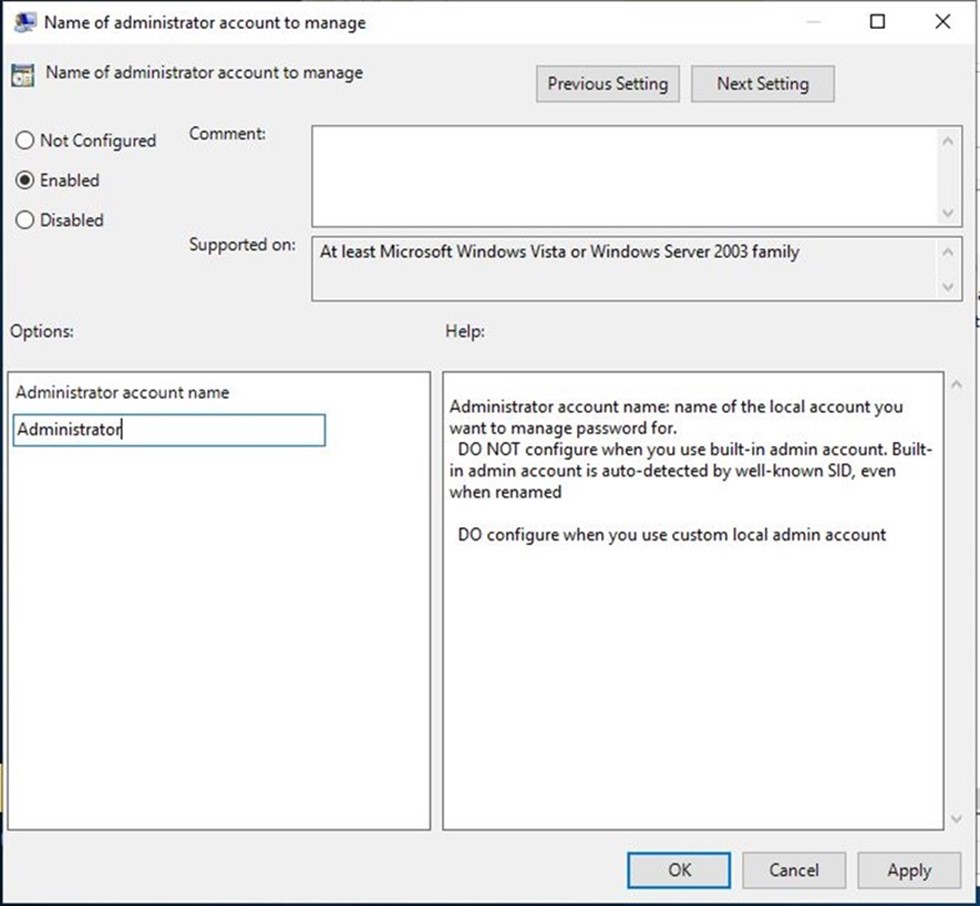

Passwordleri yöneteceğimiz hesapların isimlerini bu alana giriyoruz.

Resim-16

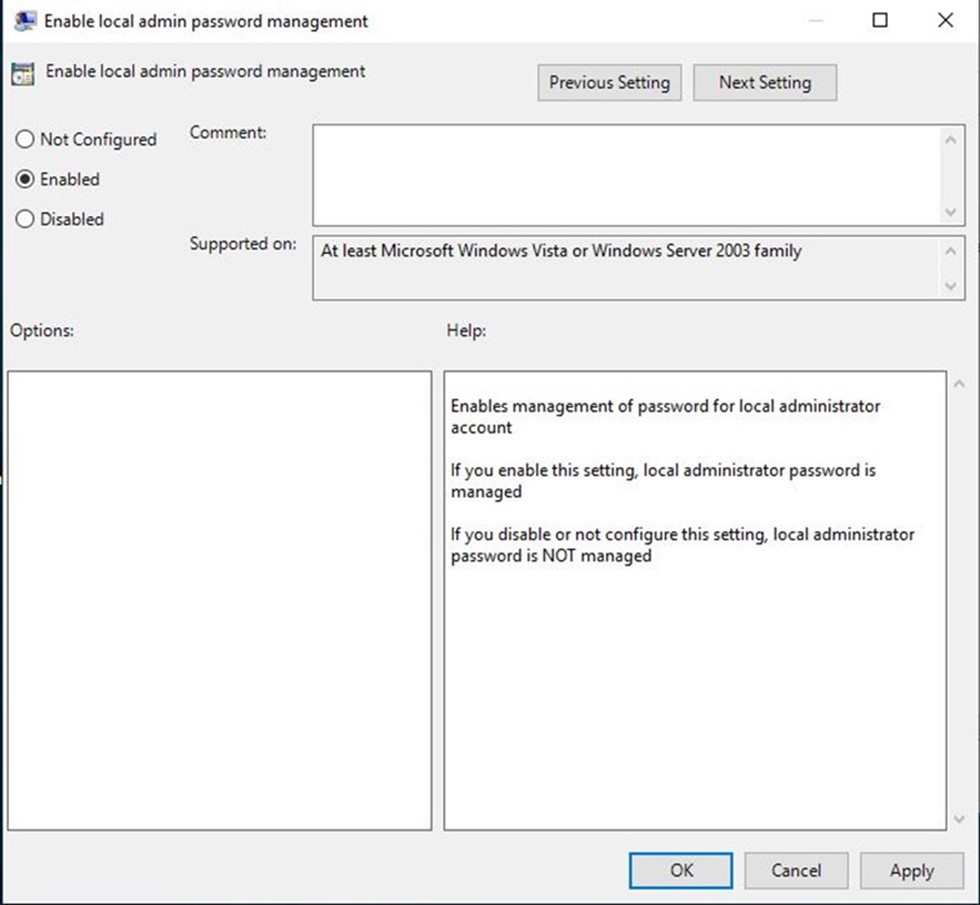

Password yönetimini aktif etmek için bu ayarımızı enable duruma getiriyoruz.

Resim-17

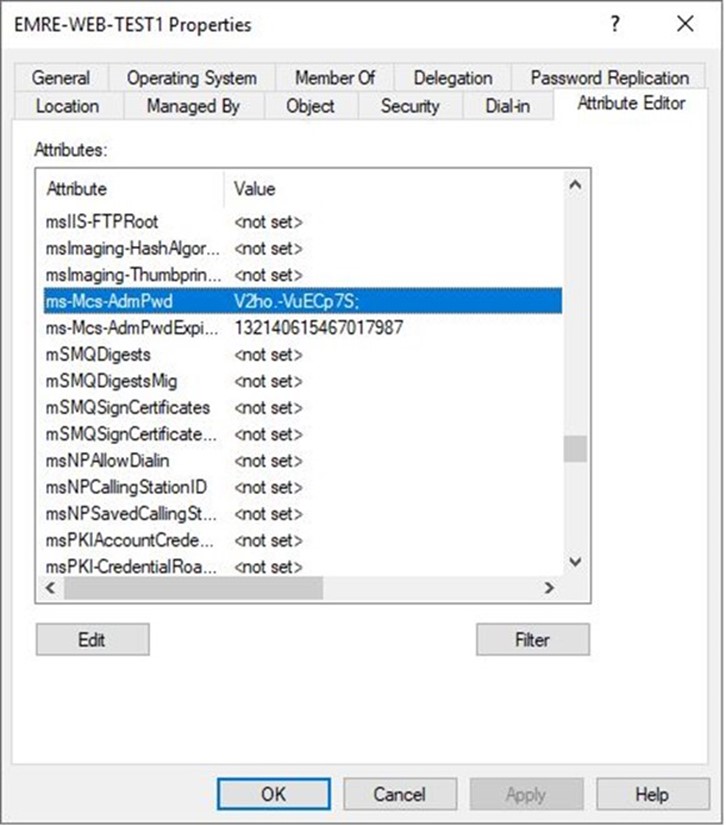

Daha sonra uyguladığımız policy ve LAPS setup ‘ ını yükleme yaptığımız bir client makinanın özelliklerine AD üzerinden baktığımızda Password ‘ ü ve Expire zamanını görebiliyoruz.

Resim-18

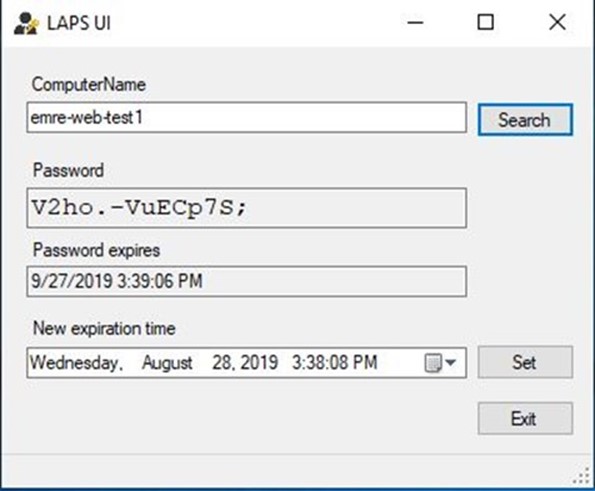

Gui ekranından password ‘ ü ve expire zamanımızı görebiliyoruz. Ayrıca Password’ü daha önceki veya ileriki bir tarihte değiştirilmesini sağlayabiliyoruz.

Resim-19

Bu şekilde tüm client ve server makinalarımızın Local Admin passwordlerini yönetebilir hale geldik.