VMware vCenter ve ESX-i hostları etkileyen yeni güvenlik açıklarını duyurdu. CVSSv3 skoru vCenter 9.8 critical ve ESX-i 8.8 important gibi yüksek skorlarda olduğundan alınması gereken önlemleri aşağıda anlatacağım.

Etkilenen sistemlerin response matrix’i aşağıdaki gibidir.

| Product | Version | Running On | CVE Identifier | CVSSv3 | Severity | Fixed Version | Workarounds | Additional Documentation |

| vCenter Server | 7.0 | Any | CVE-2021-21972 | 9.8 | Critical | 7.0 U1c | KB82374 | None |

| vCenter Server | 6.7 | Any | CVE-2021-21972 | 9.8 | Critical | 6.7 U3l | KB82374 | None |

| vCenter Server | 6.5 | Any | CVE-2021-21972 | 9.8 | Critical | 6.5 U3n | KB82374 | None |

| Product | Version | Running On | CVE Identifier | CVSSv3 | Severity | Fixed Version | Workarounds | Additional Documentation | |||||

| Cloud Foundation (vCenter Server) | 4.x | Any | CVE-2021-21972 | 9.8 | Critical | 4.2 | KB82374 | None | |||||

| Cloud Foundation (vCenter Server) | 3.x | Any | CVE-2021-21972 | 9.8 | Critical | 3.10.1.2 | KB82374 | None | |||||

| Product | Version | Running On | CVE Identifier | CVSSv3 | Severity | Fixed Version | Workarounds | Additional Documentation | |||||

| [1] ESXi | 7.0 | Any | CVE-2021-21974 | 8.8 | Important | ESXi70U1c-17325551 | KB76372 | None | |||||

| [1] ESXi | 6.7 | Any | CVE-2021-21974 | 8.8 | Important | ESXi670-202102401-SG | KB76372 | None | |||||

| [1] ESXi | 6.5 | Any | CVE-2021-21974 | 8.8 | Important | ESXi650-202102101-SG | KB76372 | None | |||||

| Product | Version | Running On | CVE Identifier | CVSSv3 | Severity | Fixed Version | Workarounds | Additional Documentation |

| [1] Cloud Foundation (ESXi) | 4.x | Any | CVE-2021-21974 | 8.8 | Important | 4.2 | KB76372 | None |

| [1] Cloud Foundation (ESXi) | 3.x | Any | CVE-2021-21974 | 8.8 | Important | [2] KB82705 | KB76372 | None |

vCenter için yapılacak çözüm önerisi:

Fonksiyonel etkisi: vRops appliance’ı otomatik olarak kurma ve yapılandırma seçeneği devre dışı kalacaktır. Ayrıca widget’ları görüntüleme problemi oluşmaktadır.

Geçici çözüm:

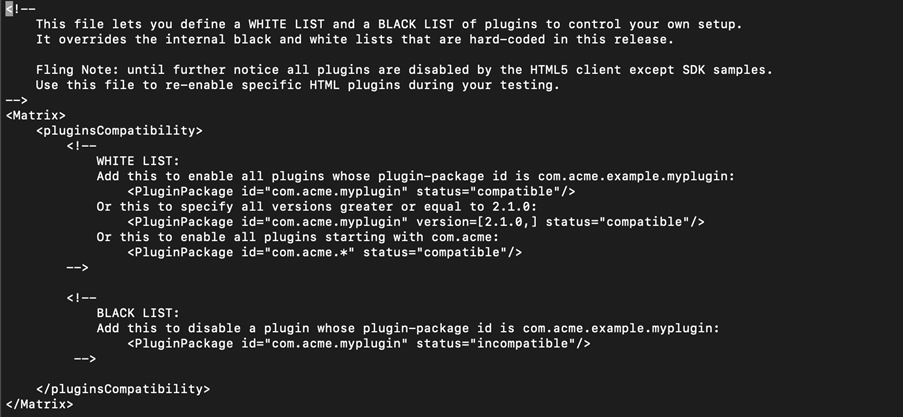

/etc/vmware/vsphere-ui/compatibility-matrix.xml

Resim-1

Bu dosyaya aşağıdaki satırı ekleyelim.

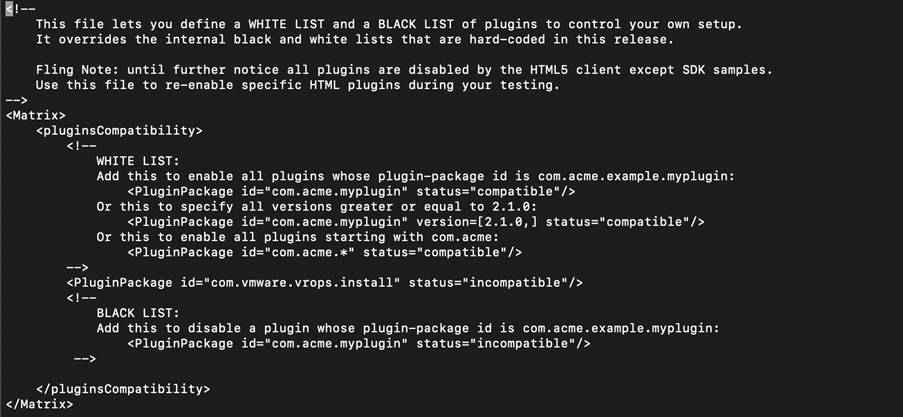

<PluginPackage id=”com.vmware.vrops.install” status=”incompatible”/>

Resimdeki gibi gözükecektir.

Resim-2

vsphere-ui service’i restart edelim.

service-control –restart vsphere-ui

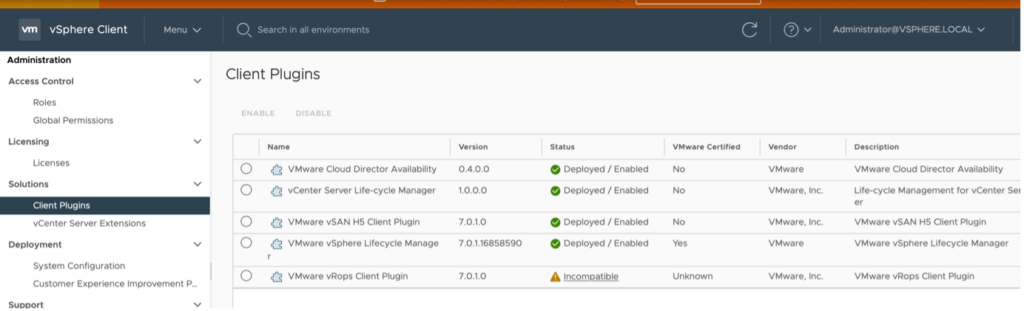

Tarayıcıdan

Resim-3

vCenter client plugins sekmesinde vRops client plugins incompatible olduğunu görebiliriz.

Resim-4

Windows tabanlı vCenter sunucularında C:\ProgramData\VMware\vCenterServer\cfg\vsphere-ui\compatibility-matrix.xml bulunan xml dosyasına aşağıdaki satırı eklememiz gerekiyor.<PluginPackage id=”com.vmware.vrops.install” status=”incompatible”/>

Bu işlemleri geri almak için aşağıdaki satırı kaldırıp vCenter arayüz servisini tekrar çalıştırmanız yeterlidir.

<PluginPackage id=”com.vmware.vrops.install” status=”incompatible”/>

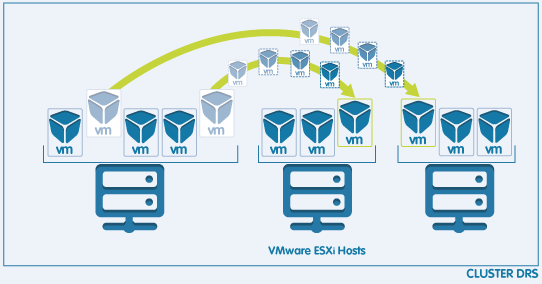

ESX-i hostlar için yapılacak çözüm önerisi:

Fonksiyonel etkisi: SLP kullanan CIM client’lar 427 portundan CIM sunuculara erişemeyecekler. CIM (Common Information Model) detaylı bilgi için tıklayınız.

Geçici çözüm:

- ESX-i hostumuza ssh yapıp SLP servisini durduralım.

/etc/init.d/slpd stop

- SLP servisi kullanımda değil ise durdurabilirsiniz. Kontrol için şu komutu çalıştırabilirsiniz.

esxcli system slp stats get

- Aşağıdaki komutu yazarak SLP servisi disable edelim.

esxcli network firewall ruleset set -r CIMSLP -e 0

- Yapılan değişikliğin hostların reboot edildiği zaman kalıcı olması için aşağıdaki komutları yazalım.

chkconfig slpd off

chkconfig –list | grep slpd

- Yapılan değişikliklerin geri alınması için aşağıdaki komutları sırasıyla çalıştırabilirsiniz.

esxcli network firewall ruleset set -r CIMSLP -e 1

chkconfig slpd on

chkconfig –list | grep slpd

/etc/init.d/slpd start

https://kb.vmware.com/s/article/82374

https://kb.vmware.com/s/article/76372